مصطلحات تقنية من مسلسل Mr. Robot لغير التقنيين (بدون حرق)

كتب بواسطة  إدريس الدويري

إدريس الدويري

4 min read

مسلسل Mr. Robot هو مسلسل رائع عن الأمن السيبراني والقرصنة يمكن لأي شخص الاستمتاع به، حتى بدون أي معرفة تقنية؛ ومع ذلك، فإن فهم بعض المصطلحات التقنية سيجعل التجربة أفضل.

تسرد هذه المقالة بعض المصطلحات الأساسية التي يجب معرفتها قبل أو بعد مشاهدة Mr. Robot، بدون حرق لأحداث المسلسل.

اصطلاحات تسمية الحلقات

تسمية بامتدادات الملفات (المواسم 1-3):

تُعنوَن الحلقات لتبدو وكأنها ملفات مقرصنة موجودة على مواقع التورنت (مثل eps1.0_hellofriend.mov، eps2.4_m4ster-s1ave.aes).

تستخدم العناوين بشكل متكرر لغة Leet (مثل استبدال 4 بـ A، أو 3 بـ E) وتتميز بامتدادات محددة تعكس موضوع كل موسم:

| الموسم | الصيغة | مثال |

|---|---|---|

| 1 | فيديو | .mkv, .mp4 |

| 2 | تشفير | .tc, .p12 |

| 3 | أرشيف | .so, .r00 |

هذه الامتدادات ليست عشوائية؛ فهي تعكس الحالة الفنية والنفسية للشخصية الرئيسية في كل فصل.

أكواد حالة HTTP (الموسم 4):

يتحول الموسم الأخير إلى استخدام أكواد حالة استجابة HTTP (مثل 401 Unauthorized، 403 Forbidden، 404 Not Found).

هذه العناوين موضوعية؛ فالمعنى التقني لرمز الخطأ غالبًا ما ينبئ بالحالة العاطفية للشخصيات أو حبكة تلك الحلقة المحددة.

الأجهزة / الهاردوير

- USB البطة المطاطية (Rubber Ducky): أداة قرصنة تبدو مثل محرك أقراص فلاش USB عادي. عند توصيلها بجهاز كمبيوتر، تتنكر في شكل لوحة مفاتيح وتكتب ضغطات مفاتيح مبرمجة مسبقًا بسرعات فائقة (على سبيل المثال، لفتح الطرفية وتنزيل برامج ضارة) في بضع ثوانٍ فقط.

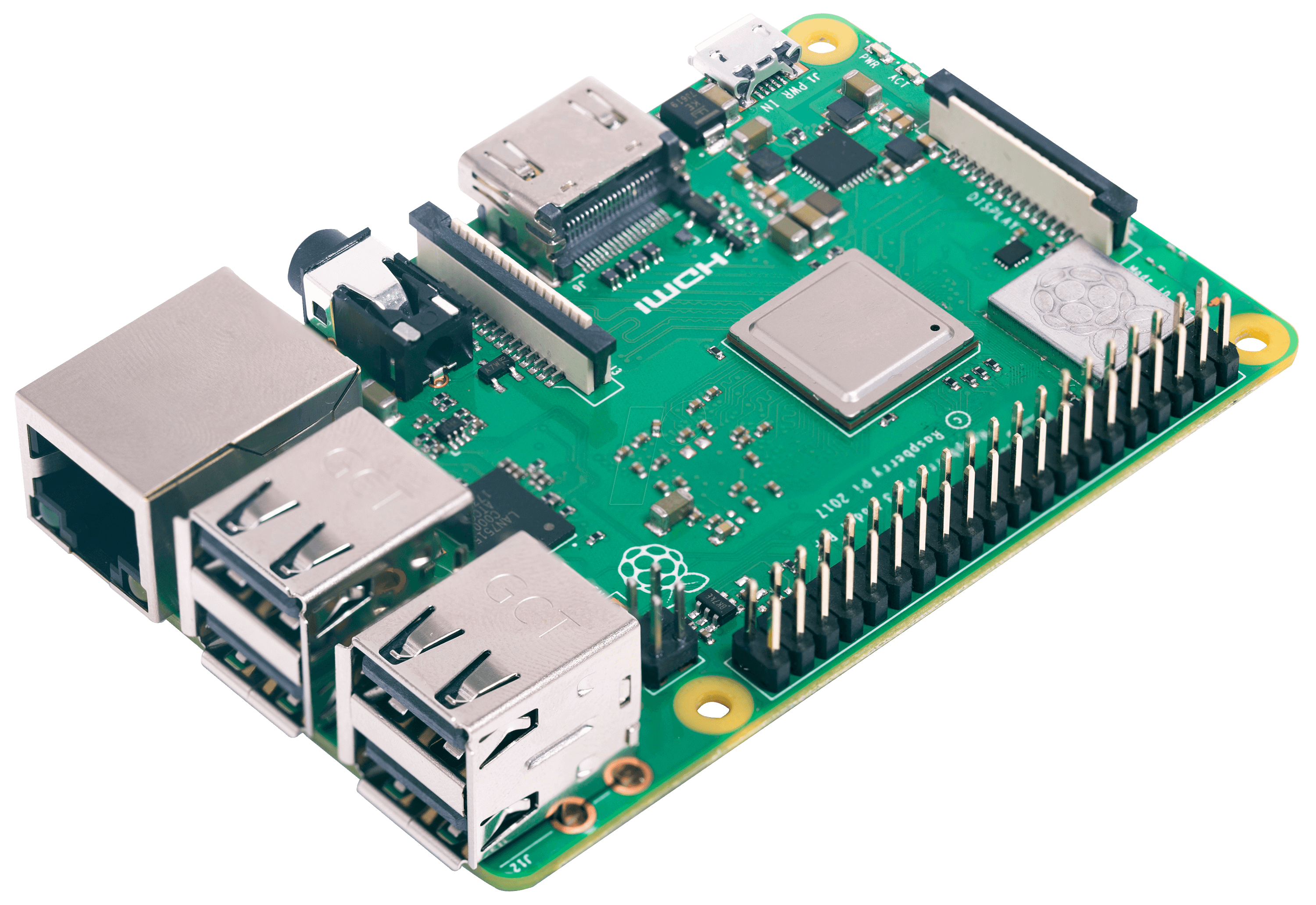

- رازبيري باي (Raspberry Pi): جهاز كمبيوتر غير مكلف بحجم بطاقة الائتمان. نظرًا لحجمه الصغير وقدرته على تشغيل نظام لينكس، غالبًا ما يخفيه المتسللون داخل مواقع مادية (مثل تحت مكتب) ليعمل كنقطة دخول عن بعد إلى شبكة آمنة.

- فيمتوسيل (Femtocell): محطة قاعدة خلوية صغيرة منخفضة الطاقة، تُستخدم عادةً لتقوية الإشارة في المنازل أو المكاتب. في سياق القرصنة، يمكن تعديلها لتعمل “كبرج خلوي مزيف”، لخداع الهواتف القريبة للاتصال بها حتى يتمكن المهاجم من اعتراض المكالمات والرسائل النصية.

البرامج والأدوات

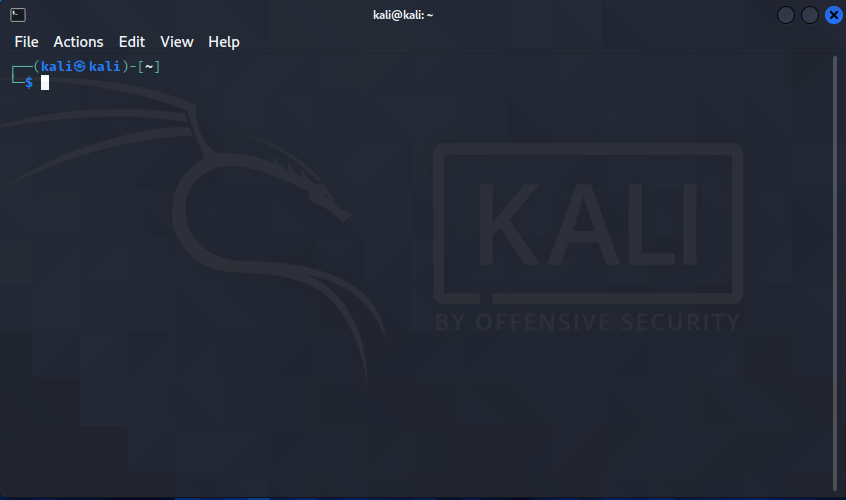

- كالي لينكس (Kali Linux): نظام التشغيل القياسي في الصناعة لاختبار الاختراق والقرصنة الأخلاقية. وهو توزيعة لينكس تأتي مثبتة مسبقًا بمئات الأدوات لتحليل الشبكات، وكسر كلمات المرور، وتقييم الثغرات الأمنية.

- روتكيت (Rootkits): نوع من البرامج الضارة الخفية المصممة لمنح المهاجم صلاحيات “الجذر” (أعلى مستوى/مسؤول) على جهاز الكمبيوتر مع إخفاء وجودها بنشاط عن برامج مكافحة الفيروسات ونظام التشغيل نفسه.

- تور (The Onion Router): شبكة تجعل حركة المرور على الويب مجهولة عن طريق ارتدادها عبر سلسلة من المرحلات التطوعية حول العالم. تُستخدم لتصفح الإنترنت بخصوصية والوصول إلى “الخدمات المخفية” (الويب المظلم) التي تنتهي بـ

.onion.

مصطلحات تقنية

- الطرفية (Terminal): واجهة سطر الأوامر (عادةً شاشة سوداء بها نص أبيض أو أخضر). بدلاً من استخدام الماوس للنقر على الأيقونات، يكتب المستخدم أوامر نصية محددة للتفاعل مباشرة مع نظام التشغيل، مما يوفر قوة وتحكمًا أكبر من الواجهة الرسومية القياسية.

- النظام الثنائي (Binary): (أو نظام العد الثنائي) هو اللغة الأساسية لأجهزة الكمبيوتر، ويتكون بالكامل من رقمين: 0 و 1. يتم تخزين ومعالجة جميع بيانات الكمبيوتر، من النصوص إلى الصور إلى البرامج، في النهاية بهذا التنسيق. يمكن أن يكون للنظام الثنائي حالتان (تشغيل أو إيقاف).

- التشفير (Encryption): عملية ترميز المعلومات باستخدام خوارزميات رياضية بحيث تصبح غير قابلة للقراءة (مشوشة) لأي شخص لا يملك مفتاح فك التشفير الصحيح أو كلمة المرور.

الهجمات والفخاخ

- R.U.D.Y. (هل أنت ميت بعد؟): أداة هجوم حجب الخدمة (DoS) من نوع “بطيء ومنخفض”. بدلاً من إغراق الخادم بحركة مرور هائلة (مثل هجوم DDoS)، فإنه يفتح عددًا قليلاً من الاتصالات ويبقيها مفتوحة لأطول فترة ممكنة عن طريق إرسال البيانات ببطء شديد، مما يؤدي في النهاية إلى استنفاد قدرة الخادم على التعامل مع المستخدمين الجدد.

- مصيدة قرصنة (Honeypot): آلية أمان تعمل كطعم. وهو نظام كمبيوتر تم إعداده ليبدو كهدف ضعيف وقيم (مثل خادم به بيانات حساسة). والغرض الحقيقي منه هو جذب المهاجمين لمراقبة سلوكهم أو إضاعة وقتهم أو الإمساك بهم متلبسين دون تعريض البيانات الحقيقية للخطر.

- برامج الفدية (Ransomware): نوع من البرامج الضارة (malware) التي تشفر ملفات الضحية، مما يجعلها غير قابلة للوصول. ثم يطلب المهاجم دفعة (فدية) لتقديم مفتاح فك التشفير اللازم لفتح البيانات.